Сертификат AM Test Lab

Номер сертификата: 523

Дата выдачи: 11.06.2025

Срок действия: 11.06.2030

- Введение

- Функциональные возможности «ЭВРИТЕГ Платформа безопасности данных»

- 2.1. Схема работы с базами данных

- 2.2. Начало работы

- 2.3. Управление доступом ко всем базам данных компании без агента и с ним

- 2.4. Развёртывание баз данных в безопасной среде

- 2.5. Политики безопасности

- 2.6. Масштабирование под любую нагрузку и резервирование для отказоустойчивости

- 2.7. Удобные инструменты для аудита использования данных

- Архитектура «ЭВРИТЕГ Платформа безопасности данных»

- Системные требования «ЭВРИТЕГ Платформа безопасности данных»

- Сценарии использования «ЭВРИТЕГ Платформа безопасности данных»

- Выводы

Введение

В 2024 году экспертно-аналитический центр ГК InfoWatch зафиксировал 9 175 случаев утечки информации из государственных и коммерческих организаций по всему миру. Это на 25,2% меньше по сравнению с 2023 годом, когда произошло 12 265 таких инцидентов.

Но снижение числа зарегистрированных утечек пока не свидетельствует о качественном переломе в обеспечении безопасности данных. Массовые компрометации продолжают происходить, главным образом из-за утечек из крупных централизованных хранилищ. Общее количество скомпрометированных записей персональных данных (ПДн) за год по-прежнему измеряется десятками миллиардов.

Рисунок 1. Количество утечек информации в мире за 2013–2024 годы

Рисунок 2. Количество утекших записей ПДн (млрд) в мире за 2013–2024 годы

По данным отчёта InfoWatch 2025 года, наиболее распространёнными источниками утечек остаются внешние угрозы (70,1%), за ними следуют действия инсайдеров (19,1%) и прочие причины (10,8%). Основной вектор компрометации — цифровые каналы (85,5% случаев). При этом доля технических ошибок, нарушений регламентов и некорректных действий привилегированных пользователей по-прежнему высока.

Рисунок 3. Источники и векторы утечек по данным отчёта InfoWatch 2025 года

Законодательное регулирование усиливается: юридические лица, допустившие утечку сведений о более чем 1 000 субъектов персональных данных, могут быть оштрафованы на сумму от 3 до 5 миллионов рублей. В случае повторного инцидента предусмотрено наказание в виде штрафа до 3% от годовой выручки (или от выручки за часть текущего года), но не менее 20 миллионов и не более 500 миллионов рублей. При этом к прямым экономическим потерям добавляются косвенные: снижение продаж, ухудшение рыночных позиций, а также репутационные риски.

Анализ, проведённый командой «ЭВРИТЕГ», показал, что при существующих подходах к обеспечению информационной безопасности (ИБ) устранить основные каналы утечек данных крайне трудно. Компрометация происходит по целому ряду причин — от эксплуатации уязвимостей инфраструктуры и кражи учётных данных до намеренных действий администраторов или нарушений регламентов эксплуатации.

При этом построение эффективной системы защиты требует одновременного применения не менее шести таких средств защиты информации (СЗИ). В частности, речь идёт о системах контроля привилегированных пользователей (PAM), средствах защиты баз данных и мониторинга активности (DBF и DAM), решениях для маскирования данных, инструментах централизованного контроля доступа, средствах предотвращения утечек информации (DLP) и других.

Каждое решение имеет собственный интерфейс и архитектурные особенности, что значительно усложняет как их внедрение, так и сопровождение, особенно с учётом необходимости высокой квалификации специалистов в ИТ и ИБ-подразделениях.

Поэтому команда экспертов разработала и выпустила на рынок продукт «ЭВРИТЕГ Платформа безопасности данных» — комплексное решение для управления доступом к конфиденциальным данным, обеспечивающее защиту от хакеров, а также от ошибочных или неправомерных действий привилегированных пользователей. В настоящее время платформа внедрена у нескольких клиентов в рамках пилота.

Ранее мы публиковали обзор EveryTag VDR 2022.1, средства безопасной работы и маркировки документов. Теперь познакомимся с новым продуктом вендора.

Функциональные возможности «ЭВРИТЕГ Платформа безопасности данных»

Решение обеспечивает централизованную защиту и контроль над эксплуатацией баз данных, включая гибкое управление политиками безопасности, аудит действий и работу в распределённых облачных средах. В него заложены общие принципы концепции «нулевого доверия» (Zero Trust) к любым элементам — пользователям, сервисам, устройствам и сетям.

В «ЭВРИТЕГ Платформа безопасности данных» реализованы механизмы предотвращения автоматизированной выгрузки данных, которая может происходить в результате действий самих пользователей, компрометации клиентских машин или деятельности вредоносных программ. Также предусмотрены средства защиты от кражи данных в случае, если злоумышленники получили доступ к инфраструктуре.

Платформа специально разработана для работы в облаках (cloud native), что позволяет гибко интегрировать её с другими облачными сервисами и масштабировать решения в зависимости от потребностей бизнеса.

Схема работы с базами данных

В традиционной схеме работа с базами данных осуществляется следующим образом: база данных — бизнес-приложение — пользователь. Такая модель уязвима на нескольких уровнях: на стороне клиента и бизнес-приложения, со стороны привилегированных пользователей, а также на уровне инфраструктуры. Эти уязвимости позволяют как внешним злоумышленникам, так и инсайдерам получать доступ к данным без соответствующего контроля и регистрации.

Для устранения указанных проблем в «ЭВРИТЕГ Платформа безопасности данных» реализован иной подход: БД разворачивается в изолированной, безопасной среде. Это позволяет обеспечить защиту от действий привилегированных пользователей и угроз, связанных с инфраструктурой. Однако в такой модели сохраняются риски на стороне клиента и бизнес-приложения.

Следующим шагом становится контроль обращений к данным. Для этого используется шлюз доступа, также размещённый в защищённой среде, через который проходят все запросы к базе данных. В результате обеспечивается защита на всех трёх уровнях — клиентском, инфраструктурном и административном.

Управление платформой осуществляется через выделенный контроллер. Он включает пользовательский интерфейс для мониторинга и управления доступом, интеграцию с системами управления ключами (Key Management System), поддержку конфигураций через систему контроля версий (GIT), а также средства управления резервным копированием и процессами восстановления.

Рисунок 4. Схема работы «ЭВРИТЕГ Платформа безопасности данных»

Начало работы

Для инициализации системы необходимо собрать кворум из закрытых ключей ответственных лиц. В продукте используется схема Шамира для разделения ключей на несколько частей, что затрудняет взлом системы или сговор между сотрудниками.

После аутентификации пользователю предоставляется интерфейс с обзорной панелью (дашбордом).

Рисунок 5. Раздел «Общая информация» в «ЭВРИТЕГ Платформа безопасности данных»

На дашборде отображаются ключевые параметры работы системы:

- Количество запущенных шлюзов доступа к данным, которые обрабатывают SQL-запросы и проверяют запросы к БД.

- Информация о защищённых серверах баз данных. Эти серверы запускаются в специально защищённых средах.

- Сервера с установленными агентами, на которых контролируется соблюдение комплаенса с использованием опенсорс-агентов.

- Данные о серверах резервного копирования.

- Инциденты. Система автоматически инициирует корреляцию событий и выводит информацию о возникающих инцидентах, что позволяет оперативно реагировать на угрозы безопасности.

Вендор заверил, что основной дашборд будет расширяться, предоставляя всё больше информации о состоянии системы.

Для настройки инфраструктуры и добавления новых шлюзов доступа к данным, администратор должен зайти в соответствующий раздел и нажать кнопку «Добавить шлюз». Вводятся данные — имя хоста, IP-адрес, маска подсети и шлюз по умолчанию. После этого создаётся ISO-образ, который администратор скачивает для дальнейшего использования в процессе настройки системы.

Рисунок 6. Добавление нового шлюза в «ЭВРИТЕГ Платформа безопасности данных»

При создании нового шлюза доступа начинается сборка индивидуального ISO-образа. Этот процесс может занимать более 40 минут, поскольку системе требуется фактически пересобрать дистрибутив ОС. Итоговый ISO-файл скачивается и используется для запуска виртуальной машины (ВМ) в облачной платформе. Далее она появляется в списке активных компонентов системы со статусом «online».

Рисунок 7. Шлюз доступа к данным в «ЭВРИТЕГ Платформа безопасности данных»

Если развёртывается защищённый сервер баз данных, то на него устанавливается, например, PostgreSQL. Для серверов резервного копирования устанавливается служебное ПО для обработки дампов.

В интерфейсе есть инструменты для добавления агентов, которые обеспечивают контроль соблюдения требований безопасности (compliance). Агент необходимо вручную установить на сервер, после чего он регистрируется в системе.

Рисунок 8. Инструкция по установке агента

При добавлении пользователей необходимо задать логин и пароль.

Рисунок 9. Добавление пользователя в «ЭВРИТЕГ Платформа безопасности данных»

В системе предусмотрена возможность настроить уведомление через Telegram или электронную почту.

Рисунок 10. Настройка уведомлений в «ЭВРИТЕГ Платформа безопасности данных»

После настройки всех компонентов можно запустить проверку трафика. Для этого создаётся логическая база данных: указывается её имя и шлюз, через который она будет функционировать. Также можно подключить внешнюю базу данных для анализа трафика или работы с данными.

Рисунок 11. Добавление внешней базы данных

После выбора базы данных и создания логической сущности, можно назначить права доступа конкретным пользователям. Далее вся работа с базой будет происходить через логическую сущность, указанную при подключении клиентских приложений.

Управление доступом ко всем базам данных компании без агента и с ним

Контролируемые базы данных подключаются к платформе через специальный агент. Он не вмешивается в работу СУБД и не управляет ею напрямую, но обеспечивает постоянную проверку конфигурации на соответствие заданной политике безопасности. Единственный легитимный способ подключения к такой базе — через шлюз доступа к данным. Если администратор вручную изменит конфигурацию (например, попытается внедрить бэкдор), система зафиксирует отклонение и отобразит его в интерфейсе.

Рисунок 12. Контролируемые серверы баз данных в «ЭВРИТЕГ Платформа безопасности данных»

Неконтролируемые базы данных работают без агента. Они не управляются платформой, и их конфигурация не проверяется. Однако даже в этом случае можно направлять SQL-запросы через шлюз, сохраняя базовый уровень фильтрации. На практике достаточно указать в интерфейсе IP-адрес и учётные данные внешней базы (например, запущенной на соседней ВМ), чтобы платформа начала с ней работать. Все обращения к такой базе будут проходить через шлюз, где применяется фильтрация SQL-запросов в соответствии с заданными правилами.

Развёртывание баз данных в безопасной среде

Защищённая база данных разворачивается на изолированном хосте, который полностью управляется контроллером платформы. Подключиться к такому серверу невозможно.

«ЭВРИТЕГ Платформа безопасности данных» позволяет создать логическую БД, связанную с защищённой серверной частью. Возможны три режима конфигурации:

- Использование только внешней базы.

- Использование только защищённой базы данных.

- Гибридный режим — разделение таблиц между внешним и защищённым хранилищем.

Последний вариант подходит для случаев, когда необходимо изолировать критически важные данные. Например, таблица с ПДн может размещаться в защищённой базе данных, в то время как остальные остаются в существующем окружении. Поэтому, даже если злоумышленник получит административный доступ на уровне инфраструктуры, конфиденциальная информация останется недоступной.

Развёртывание в безопасной среде позволяет реализовать модель изолированной обработки данных с защитой как от внешних атак, так и от действий внутренних пользователей с расширенными правами.

Политики безопасности

В «ЭВРИТЕГ Платформа безопасности данных» реализованы три преднастроенные политики безопасности, которые можно применять к базам данных.

Рисунок 13. Правила обработки запросов

Каждая политика включает набор правил, направленных на защиту информации и минимизацию рисков. Стоит отметить следующие особенности и возможности:

- Лимитирование выдачи данных. Например, ограничение количества отображаемых записей (не более 15).

- Маскирование персональных данных «на лету», что позволяет скрывать конфиденциальную информацию без изменения содержимого в базе.

- Гибкая настройка доступа, позволяющая задавать разные правила безопасности для разных пользователей или групп.

По умолчанию действует защита от SQL-инъекций. Преднастроенные политики не позволяют администратору ослабить уровень безопасности — даже намеренно.

Масштабирование под любую нагрузку и резервирование для отказоустойчивости

«ЭВРИТЕГ Платформа безопасности данных» обеспечивает отказоустойчивость данных через механизм регулярного резервного копирования. Все дампы защищённых БД создаются по расписанию и сохраняются на внешнем хранилище (S3) в зашифрованном виде. Поэтому критически важные данные сохраняются даже при сбоях работы инфраструктуры.

Рисунок 14. Настройка резервного копирования

В случае поломки на платформе восстановление данных возможно с использованием кворума ответственных лиц, предъявляющих свои закрытые ключи. Это гарантирует сохранность данных и возможность их восстановления даже при нештатных ситуациях, что повышает уровень отказоустойчивости системы.

«ЭВРИТЕГ Платформа безопасности данных» поддерживает масштабирование за счёт развёртывания дополнительных экземпляров шлюзов доступа к данным. Количество экземпляров не ограничено и может быть адаптировано под требуемую нагрузку.

Дополнительно предусмотрена возможность настройки параметров работы шлюзов и баз данных в зависимости от характера нагрузки: транзакционной (OLTP), аналитической (OLAP) либо комбинированной. На момент публикации обзора, выбор режима осуществляется через конфигурационные файлы.

Удобные инструменты для аудита использования данных

«ЭВРИТЕГ Платформа безопасности данных» регистрирует и сохраняет системные события, информация о которых доступна на вкладке «Поиск по событиям».

Рисунок 15. Журнал событий в «ЭВРИТЕГ Платформа безопасности данных»

Встроенные функции управления и настройки правил безопасности позволяют детально контролировать, кто и какие операции выполняет с данными, обеспечивая высокий уровень защиты от несанкционированного доступа и злоупотреблений со стороны привилегированных пользователей. Это также создает возможность для мониторинга и отслеживания всех действий с данными в реальном времени.

Архитектура «ЭВРИТЕГ Платформа безопасности данных»

Решение построено на принципе Secure by Design, который не предполагает доверия ни к внешней среде, ни к пользователям, включая привилегированных. Архитектура спроектирована таким образом, чтобы администратор не имел технической возможности нарушить требования безопасности — даже непреднамеренно. Это повышает общий уровень устойчивости системы, несмотря на усложнение отдельных процессов.

Вместе с тем, проектные ограничения не противоречат ключевым бизнес-задачам и не допускают компромиссов в защите. Конструкция исключает возможность нарушения архитектурных ограничений при реализации изменений, что отличает её от традиционных подходов к построению ИБ-систем.

Архитектура решения реализует подход реверсивного управления с возможностью централизованного конфигурирования и контроля за состоянием компонентов, включая базовые ИТ-сервисы (ОС, СУБД), прикладные бизнес-компоненты и механизмы защиты информации. Управление осуществляется как со стороны администратора ИТ-инфраструктуры, так и администратора ИБ.

Рисунок 16. Концептуальная архитектура с демонстрацией реверсивного управления

«ЭВРИТЕГ Платформа безопасности данных» интегрируется с приложениями без необходимости вносить изменения в исходный код, что значительно упрощает и ускоряет процесс внедрения.

Рисунок 17. Дорожная карта по поддерживаемым СУБД

Поддержка Oracle и других систем управления базами данных, по словам вендора, может быть рассмотрена в рамках отдельного специального проекта.

Системные требования «ЭВРИТЕГ Платформа безопасности данных»

Компонент «Контроллер» разворачивается на виртуальной машине под управлением ОС Linux. Обязательным условием является наличие установленной контейнерной платформы Docker.

Таблица 1. Минимальные требования для запуска контроллера

Параметры | Значение |

ВЦП | 4 |

ОЗУ | 8 ГБ |

Диск | 80 ГБ |

Для обеспечения обработки нагрузки до 2000 транзакций в секунду (TPS) компонент «Шлюз доступа к данным» должен быть развёрнут на ВМ с конфигурацией не слабее приведённой в таблице далее.

Таблица 2. Ресурсы для шлюза доступа к данным при нагрузке до 2000 TPS

Параметры | Значение |

ВЦП | 4 |

ОЗУ | 8 ГБ |

Диск | 20 ГБ |

На защищённом сервере применяется встроенное в ОС шифрование диска. При наличии аппаратной поддержки шифрования на уровне процессора производительность снижается в среднем на 5%.

Для расчёта необходимого количества процессорных ресурсов следует учитывать это снижение производительности. Объём оперативной памяти и дискового пространства должен соответствовать текущей конфигурации используемого сервера баз данных.

Для целей тестирования рекомендуется использовать следующую конфигурацию.

Таблица 3. Минимальные ресурсы для защищённого сервера баз данных (тестовая конфигурация)

Параметры | Значение |

ВЦП | 4 |

ОЗУ | 8 ГБ |

Диск | 20 ГБ плюс прогнозируемый рост БД |

Операционная система | Linux |

Дополнительные условия | Шифрование включено |

Ограничения | Увеличение размера диска не предусмотрено |

Агент может быть установлен на серверы БД с ОС Linux.

Сценарии использования «ЭВРИТЕГ Платформа безопасности данных»

В рамках решения предусмотрены следующие уровни защиты: фильтрация всех SQL-запросов к БД, изоляция СУБД и контроль соответствия политикам безопасности, запуск баз данных в безопасной среде исполнения и контроль политик выгрузки данных, о чём мы подробно рассказали выше. Каждый из этих сценариев может быть использован независимо или в комбинации с другими для достижения оптимального уровня защиты данных в соответствии с корпоративными стандартами безопасности.

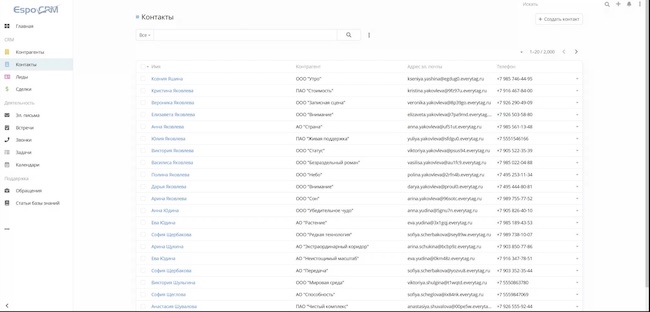

Ограничение выдачи и маскирование в EspoCRM

Рассмотрим сценарий, когда в EspoCRM важно настроить ограничения на выдачу конфиденциальной информации и маскирование данных, чтобы только уполномоченные пользователи могли просматривать конфиденциальные данные.

В «ЭВРИТЕГ Платформа безопасности данных» можно настроить систему так, чтобы только авторизованные пользователи могли получить доступ к полным данным, а другие видели только замаскированные или частичные данные.

Рисунок 18. Отображение контактных данных до маскирования и ограничения выдачи

Маскирование происходит на этапе обратной передачи данных. Пользователь продолжает работать в штатном интерфейсе EspoCRM, однако при этом часть информации целенаправленно скрывается. Например, адреса в карточках контактов замещаются символами «*», а сами поля могут быть недоступны к просмотру в зависимости от контекста. Дополнительно устанавливается лимит на количество записей в выдаче — 15. Это необходимо для того, чтобы исключить возможность автоматизированного перебора и постепенной выгрузки всей базы данных.

Рисунок 19. Отображение контактных данных после маскирования и ограничения выдачи

Таким образом, поведение выдачи управляется не через собственные настройки EspoCRM, а за счёт «ЭВРИТЕГ Платформа безопасности данных», которая действует как фильтр на уровне запроса и ответа. В результате у разных пользователей может быть различный объём видимой информации, а также различная степень детализации данных.

Отработка отчётов сканирования WebGoat

Организация с развитой ИТ-инфраструктурой — веб-серверы, серверы баз данных, терминальные серверы и внутренние бизнес-приложения — прошла первичное сканирование. В ходе него было выявлено 12 уязвимостей, из которых восемь классифицированы как критические.

Рисунок 20. Результаты первичного сканирования

После этого организация внедрила «ЭВРИТЕГ Платформа безопасности данных», провела смену адреса базы данных для тестового приложения WebGoat. Были получены новые результаты.

Рисунок 21. Результаты сканирования после внедрения «ЭВРИТЕГ Платформа безопасности данных»

Повторное сканирование подтвердило эффективность принятых мер: количество критических уязвимостей сократилось до двух.

Выводы

«ЭВРИТЕГ Платформа безопасности данных» обеспечивает централизованную защиту данных в корпоративных и облачных средах, реализуя принципы «нулевого доверия». Она предотвращает несанкционированный доступ и утечку данных, охватывая в том числе действия привилегированных пользователей, автоматизированные выгрузки и попытки компрометации со стороны внешних атакующих.

В планах у вендора — расширение функциональности, включая новые правила маскирования, фильтрации и возможности добавлять готовые профили под популярные бизнес-приложения, таких как 1С, Bitrix, решения по модели SaaS. Также рассматривается выпуск облегчённой версии для облачных провайдеров, что обеспечит контроль доступа между приложением и базой данных при размещении инфраструктуры в облаках.

Достоинства:

- Для восстановления доступа к ключам требуется кворум из ответственных лиц.

- Обеспечение защиты данных при компрометации инфраструктуры.

- Настройка уведомлений через Telegram, электронную почту.

- Интеграция с приложениями без необходимости вносить изменения в код.

- При использовании шифрования диска производительность снижается в среднем на 5% на серверах с аппаратной поддержкой шифрования.

Недостатки:

- В настоящее время поддерживает только PostgreSQL.

- На текущий момент не сертифицирован ФСТЭК России (в процессе).

- Ограниченный выбор конфигураций, транзакционной (OLTP), аналитической (OLAP) либо комбинированной, недостаточная гибкость тюнинга конфигурации ОС и БД под нагрузку.